こんにちは、オサカナです。

あなたのブログはセキュリティ対策していますか?

実は、知らないところで攻撃されています。

このブログも過去に複数の攻撃が確認されています。

- 193.106.30.100

- 191.101.31.237

- 172.104.183.220

- 188.165.197.116

- 185.191.34.215

- 95.105.125.84

- 199.188.205.53

- 37.229.198.180

- 89.36.224.26

- 156.146.59.170

- 185.189.114.115

- 84.247.48.10

- 84.17.49.196

- 95.79.200.175

- 77.111.247.159

- 86.106.74.251

- 8.21.8.228

- 46.21.250.187

- 94.158.36.183

- 37.19.223.112

- 86.106.74.244

- 156.146.63.155

- 191.101.31.45

今回はレンタルサーバーConoHaでの攻撃の確認方法と今後攻撃されないため設定を紹介します。

久しぶりにSEらしいもの

ConoHa:セキュリティ対策に定期的なIPアクセス制限がオススメ

対策コンセプトは、攻撃は一度受けたが二度と同じところからは攻撃させない、です

そして、攻撃はいつしてくるか分からないので、定期的に確認し見直しをオススメします。

対策の流れはこれ。

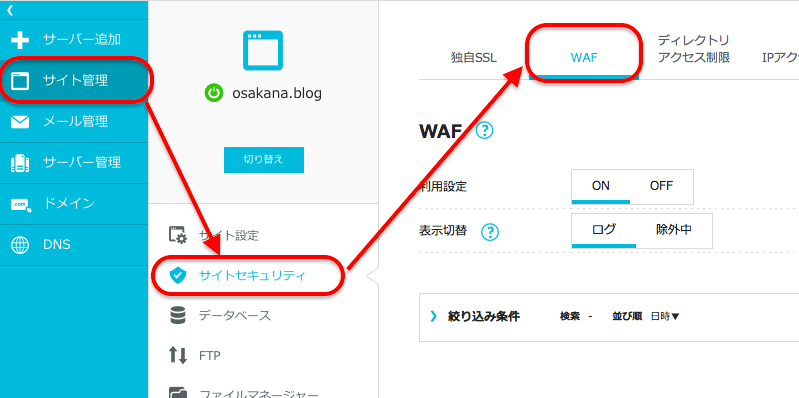

では、WAF設定の変更方法を画面を交えながら解説していきます。

WAFのブロックログを確認する

「ConoHaコントロールパネル」にログインしWAFの設定を開く

「ログイン」→「サイト管理」→「サイトセキュリティ」→「WAF」の順で開きます。

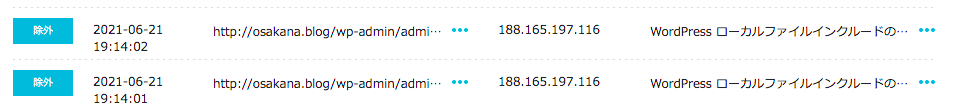

ブロックログの一覧を確認する

ログを見ていると、いろんな手法を使って攻撃してくることがわかります。

WordPressやプラグインの脆弱性を探して総当たりで攻撃しているように見えますね。

今までの攻撃を見てみると、大体はWordPressの「心臓」の設定ファイル(wp-config.php)が狙われています。

- WordPress ローカルファイルインクルードの可能性(wp-config.php):プラグインの脆弱性を利用し、ブログの設定ファイルをダウンロードする(DBのパスワードが盗まれる)

- ディレクトリトラバーサルからの防御:プラグインの脆弱性を利用し、ブログの設定ファイルをダウンロードする(DBのパスワードが盗まれる)

※上位ディレクトリを意味する「../」を利用して不正にデータを取得する手法 - SQLインジェクションからの防御:データベースへ不正アクセス不正・不正処理を実行させる

- その他:プラグインの脆弱性を利用した攻撃がほとんど。

怖すぎる・・・

攻撃してきたIPアドレスをコピーする

攻撃してきたIPアドレスにアクセス制限をかけるため、コピーしましょう。

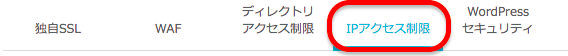

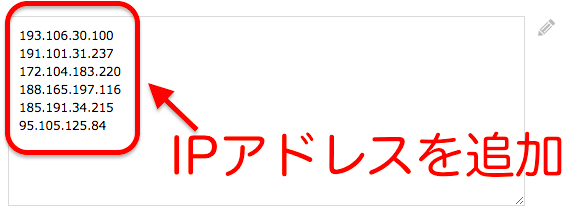

IPアクセス制限のブラックリストにIPアドレスを追加する

「WAF」タブから「IPアクセス制限」タブを開きます

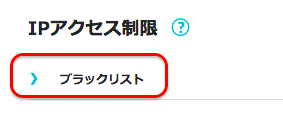

ブラックリストを開きます

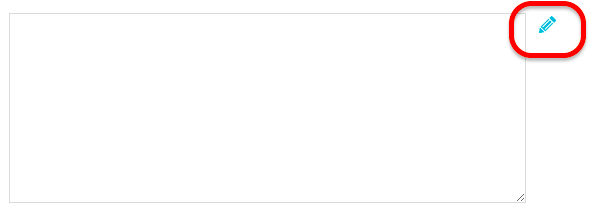

入力欄右のペンマークをクリップして編集モードにする

コピーしたIPアドレスを貼付します

↓このサイトを攻撃してきたIPアドレスを置いておきます。

- 193.106.30.100

- 191.101.31.237

- 172.104.183.220

- 188.165.197.116

- 185.191.34.215

- 95.105.125.84

- 199.188.205.53

- 37.229.198.180

- 89.36.224.26

- 156.146.59.170

- 185.189.114.115

- 84.247.48.10

- 84.17.49.196

- 95.79.200.175

- 77.111.247.159

- 86.106.74.251

- 8.21.8.228

- 46.21.250.187

- 94.158.36.183

- 37.19.223.112

- 86.106.74.244

- 156.146.63.155

- 191.101.31.45

(2021/7/20追加)「199.188.205.53」

(2021/7/30追加)「37.229.198.180」「89.36.224.26」「156.146.59.170」「185.189.114.115」

(2021/8/6追加)「84.247.48.10」

(2021/8/19追加)「84.17.49.196」「95.79.200.175」

(2021/9/14)追加「77.111.247.159」

(2021/9/17追加)「86.106.74.251」

(2021/10/6追加)「8.21.8.228」

(2021/11/11追加)「46.21.250.187」「94.158.36.183」「37.19.223.112」

(2021/12/3追加)「86.106.74.244」「156.146.63.155」「191.101.31.45」

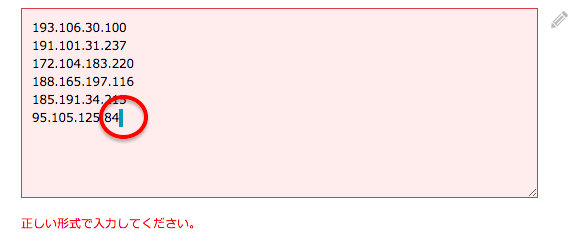

追加完了したら「保存」します

※「正しい形式で入力してください。」となった場合は、IPアドレスの後ろに「空白」や「タブ」が入っていないか確認してください。あれば削除して、また保存してください。

「成功しました」のメッセージが表示された完了!

【番外】IPアドレスが何者か確認する

IPアドレスが何者か知りたくないですか?

実はIPアドレスから「どの国」かを調べることができます。

※サーバを踏み台にしていて実際の攻撃している人の国とは限りません。

ドメイン/IPアドレス サーチ 【whois情報検索】を使い、結果の「country」「address」「city」から国や地域が分かります。

- 193.106.30.100→ウクライナ

- 191.101.31.237→チリ(サンディエゴ)

- 172.104.183.220→アメリカ(フィラデルフィア)

- 188.165.197.116→フランス

- 185.191.34.215→ロシア

- 95.105.125.84→ロシア

- 199.188.205.53→アメリカ(ロサンゼルス)

- 37.229.198.180→ウクライナ

- 89.36.224.26→ルーマニア

- 156.146.59.170→アメリカ?イギリス?

- 185.189.114.115→ハンガリー

- 84.247.48.10→アイルランド

- 84.17.49.196→ドイツ

- 95.79.200.175→ロシア

- 77.111.247.159→スウェーデン

- 86.106.74.251→ハンガリー

- 8.21.8.228→アメリカ

- 46.21.250.187→オランダ

- 94.158.36.183→ウクライナ

- 37.19.223.112→オーストリア

- 86.106.74.244→ハンガリー

- 156.146.63.155→フランス

- 191.101.31.45→ラテンアメリカおよびカリブ海?

こんな感じ!

おそろしや

まとめ:性懲りなく攻撃してくるけど大丈夫!

今回は次の2点を紹介しました。

- レンタルサーバーConoHaでの攻撃の確認方法

- 今後攻撃されないため設定

一度設定するだけではなく定期的に見直ししましょうね。

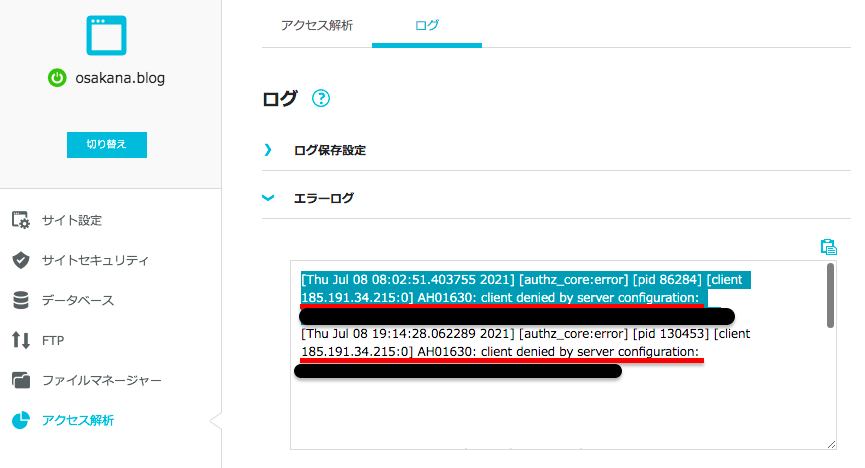

ちなみにIPアクセス制限をしてからも、攻撃は続いていますがWAFよりも前にアクセス拒否できてます。

アクセス解析>ログ>エラーログから確認できます。

「[client 185.191.34.215:0] AH01630: client denied by server configuration」

ということで、性懲りなく攻撃してくるのでブラックリストに追加して門前払いしてやりましょう!

ブログ運営するから必須のセキュリティ対策ですね。

最初にブロックしてくれているWAFが優秀ということだよぁ

このブログで利用しているセキュリティが万全なレンタルサーバー

ConoHaのサーバ利用はこちらから

コメント